2025年勒索软件威胁新格局:趋势与企业应对之道

在数字化浪潮下,勒索软件攻击已成为企业运营中不可忽视的重大威胁。最新发布的《2025年勒索软件趋势和主动策略》报告,通过对全球1300家组织的调研,揭示了这一领域的最新动态。数据显示,2025年受勒索软件攻击影响(导致加密或数据泄漏)的企业比例从2024年的75%降至69%,这一细微下降背后,是企业防御能力提升、跨团队协作加强以及全球执法力度升级共同作用的结果。然而,威胁格局仍在持续演变,了解新趋势并采取主动策略,成为企业构建网络韧性的关键。

威胁格局演变:六大趋势重塑勒索软件生态

勒索软件攻击的“猫鼠游戏”从未停歇,2025年的威胁 landscape呈现出六大显著变化。

执法部门的持续打击改变了威胁行为者的构成。2024年以来,多国警方联合摧毁了多个大型勒索软件组织,如知名的LockBit、BlackCat等。但这并未消除威胁,反而催生了更多小型攻击团体和“独狼”行为者。这些分散的威胁源更灵活,开始将目标转向防御能力较弱的中小企业,通过“避重就轻”的策略持续制造破坏。

数据泄露正成为攻击的核心手段。与传统加密数据后索要赎金的模式不同,越来越多的攻击者采用“双重勒索”策略——既加密数据限制访问,又威胁泄露敏感信息施压。更值得警惕的是,攻击“停留时间”(从入侵到发起攻击的间隔)大幅缩短,部分攻击者在入侵后数小时内就完成攻击,让企业难以及时察觉和拦截。云应用和云基础设施的安全漏洞,成为这类攻击的重灾区。

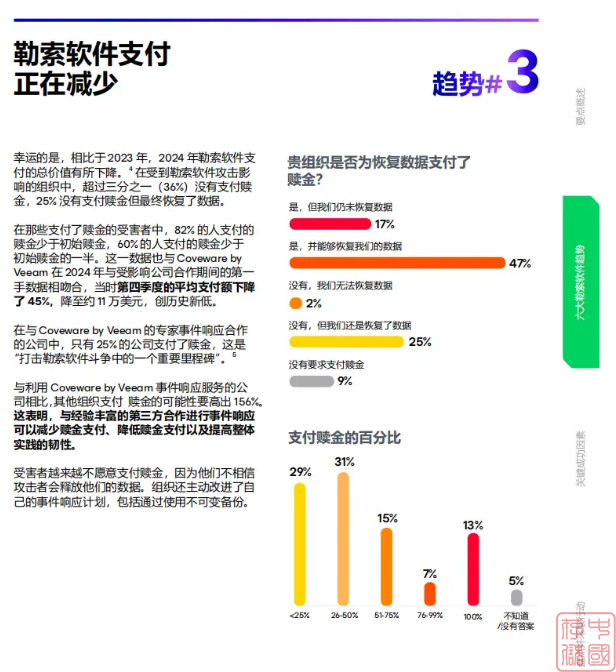

赎金支付的减少成为另一重要趋势。2024年数据显示,36%的受害企业拒绝支付赎金,25%的企业未支付却成功恢复数据。即便支付赎金,82%的企业支付金额低于初始要求,60%甚至低于一半。这一变化源于企业对攻击者的信任度下降——越来越多企业发现,支付赎金后数据未必能完整恢复,同时,专业第三方事件响应团队的介入,也让企业更有底气拒绝不合理要求。

法律层面的约束进一步遏制了赎金支付。多国已出台政策限制赎金支付,英国计划2025年禁止公共部门支付赎金,美国佛罗里达州、北卡罗来纳州也有类似立法。更关键的是,数据显示支付过赎金的企业中,69%会遭遇二次攻击,形成“越支付越危险”的恶性循环,这让企业不得不重新评估支付的风险。

协作防御的重要性日益凸显。报告指出,52%的企业认为IT团队与安全团队的协作需要“重大改进”甚至“彻底改革”,仅有11%表示协作已基本顺畅。事实上,成功抵御攻击的企业往往建立了跨团队的协同机制,同时积极与执法机构、行业信息共享平台合作,形成“集体防御”网络。美国国家情报局前首席副局长Sue Gordon曾强调:“没有公共与私人实体的共同努力,网络安全的未来无从谈起。”

尽管企业在安全与恢复上的投入持续增加——95%的组织提高了预防预算,94%增加了恢复预算,但投入仍显不足。目前企业平均将IT预算的31%用于安全,28%用于恢复,这种分配尚未完全匹配日益复杂的威胁环境,尤其在备份系统防护等关键环节仍有短板。

韧性构建:成功企业的共同密码

面对不断变异的威胁,那些在攻击中表现出色的企业,往往具备一套经过实践检验的“韧性密码”。

完善的应对手册是基础。虽然98%的企业都有勒索软件应对手册,但真正有效的手册需要包含关键技术要素:63%的成功企业会明确备份验证频率,44%会确保备份副本的清洁度,37%制定了替代基础设施方案,32%有详细的遏制隔离计划,30%预设了清晰的“指挥链”。这些细节看似琐碎,却能在攻击发生时让应对行动井然有序。

值得注意的是,企业对自身防御能力的信心往往存在“偏差”。69%的企业在攻击前认为自己“准备充分”,但攻击后这一信心下降了20%以上。首席信息官(CIO)对防御态势的判断相对准确,其信心降幅为15%,而首席信息官(CIO)的信心降幅达30%,这提醒企业需建立更客观的自我评估机制。

备份系统的安全性被提到前所未有的高度。报告显示,89%的企业备份存储库曾成为攻击目标,平均34%的备份被篡改或删除。这意味着“备份即安全”的时代已过去,成功企业普遍采用“不可变存储”(32%)、“沙盒环境验证”(28%)等技术,确保恢复数据的安全性。那些直接将数据还原到生产环境(39%)或无法验证备份完整性(8%)的企业,往往面临二次感染的风险。

“人的因素”同样关键。仅26%的企业建立了赎金支付决策流程,30%预设了应急指挥链,这些制度漏洞会在攻击发生时导致决策延误。更危险的是,超过三分之一的企业让内部人员直接与攻击者沟通,这往往因缺乏专业经验而加剧风险。成功企业更倾向于借助第三方事件响应专家,数据显示,与专业团队合作的企业,支付赎金的概率比其他企业低156%。

将韧性融入日常运营,是成功企业的核心特征。它们不会将防御视为“额外任务”,而是嵌入IT日常操作中:定期开展全员安全培训,及时修补软件漏洞,采用零信任架构限制权限滥用。攻击发生后,它们会迅速复盘改进,例如加强网络钓鱼防范、升级备份方案或迁移至更安全的云服务,通过“攻击-学习-优化”的循环持续提升韧性。

主动出击:从风险到韧性的转变路径

勒索软件攻击的影响早已超越技术层面,可能导致运营中断、声誉受损甚至法律追责。对企业而言,构建韧性不是选择题,而是生存题。

建立“3-2-1-1-0”数据韧性规则是基础:至少创建3份数据副本,存储在2种不同介质上,1份存于异地,1份采用不可变存储,最终实现0数据丢失。这一规则能大幅降低数据永久丢失的风险。

零信任架构与持续验证相结合。通过身份与访问管理工具严格控制权限,定期扫描网络寻找潜在漏洞,同时部署先进的检测响应工具,做到“威胁早发现、早遏制”。集成了安全功能的数据韧性平台,如Veeam Data Platform,能在预防、检测、恢复等环节形成闭环。

全员意识提升不可忽视。网络钓鱼仍是攻击者最常用的入侵手段,而员工的疏忽往往是第一道防线的缺口。企业需定期开展模拟演练,让员工掌握识别可疑邮件、链接的技巧,将“安全意识”转化为“肌肉记忆”。

定期演练与复盘是关键。成功的企业会像“消防演习”一样,定期模拟勒索软件攻击,检验应急指挥链、备份恢复流程的有效性。攻击发生后,则要深入分析根源,从技术、流程、人员等层面全面改进,避免重蹈覆辙。

网络安全已成为董事会层面的议题。面对勒索软件这一“无孔不入”的威胁,等待攻击发生后再行动往往为时已晚。主动构建韧性,将防御转化为企业的核心能力,才是在数字时代稳健前行的保障。

以下为报告节选内容: