安全态势感知不仅在“419”讲话中被提及,而且被写入《“十三五”国家信息化规划》的十大任务,再次体现了态势感知的重要性。安全态势感知已开始逐渐为人们所熟知,随着《网络安全法》的出台,各大网络安全厂商纷纷发布网络安全态势感知解决方案,安全态势感知也成为网络安全的热点。

成为热点的背后是现实的驱动

随着信息化技术的迅速发展和全球一体化进程的不断加快,计算机和网络已经成为与所有人都息息相关工具和媒介,个人的工作、生活和娱乐,企业的管理、研发和市场,乃至国家的治理、发展和改革都无出其外。然而信息和互连带来的不仅仅是便利和高效,大量隐私、敏感和高价值的信息数据和资产,必然引起不法分子和黑客等恶意攻击者的觊觎,从早期极客为核心的黑客黄金年代,到现在利益链驱动的庞大黑色产业,信息安全已经成为任何个人、企业、组织和国家所必须面对的重要问题。

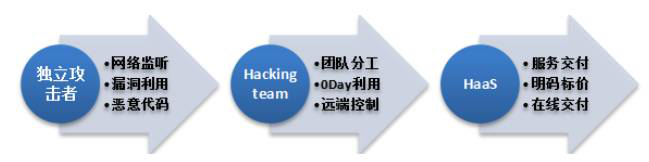

黑客攻击技术专业化

我们所面对的敌人,已经从黑客黄金年代大拿们来去如风的炫技,演进到了分工明确的黑客团队合伙作案,攻击技术更加先进、攻击手段更加高明、攻击方法更加多样。例如,孟加拉央行劫案,攻击者不但运用了新的攻击技术,还充分利用了不同国家之间的工作时差。随着云服务理念的普及,与时俱进的黑客们甚至开始提供Hacking as a Service(攻击即服务)式的服务,现在攻击者甚至都不需要懂太多的技术,在线提交需求、一键下单、即时交付,只要价格合适就能获得行业内最先进的云端攻击服务。

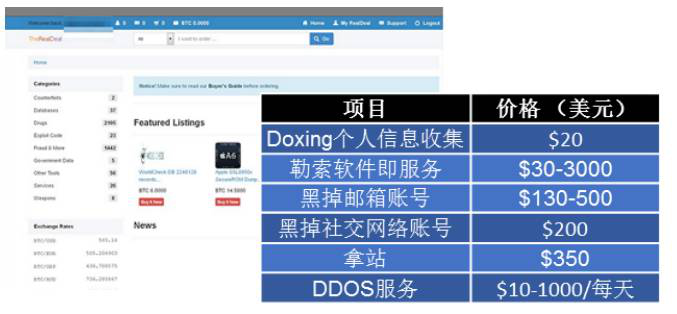

恶意攻击目的商业化

继续Hacking as a Service的话题,所谓“天下熙熙皆为利来”,我们可以看到黑产的页面上敏感信息、渗透服务都是明码标价,黑客已经不是曾经的兴趣驱动展示技术实力和自我价值了,而是以利益、现金为驱动:

- 敏感信息 = 黑产直接变现

- DDos攻击 = 敲诈勒索提现

- 信息篡改 = 改变资产所有权

带来的直接后果就是攻击者会采取更隐蔽的手段、更善于潜伏起来收集和窃取信息,我们面对的对手更加聪明和小心了。

传统防御体系失效

很多企业做了很多的安全防护,并且认为自己的网络还是很安全的。然而我们的安全事件仍然频发:

5月爆发WannaCry:影响超过100个国家或地区

6月初出现“暗云III”:超过160万台电脑被感染

6月底海外爆发Petya:多国政府、银行、电力系统、通讯系统等均遭受到影响

攻击的专业化和利益化,带来的直接后果就是:不是你会不会被黑,而是什么时候被黑,被黑了知不知道。

- 落后的边界隔离理念Vs灵活多变的渗透技术

- 日益臃肿的攻击特征库Vs专业智能的HaaS服务

- 一片祥和的监控页面Vs暗流涌动的隐蔽信道

传统的安全风雨体系已经千疮百孔,没有安全事件和告警不等于没有被攻击者盯上和攻击。

态势感知成为破局关键

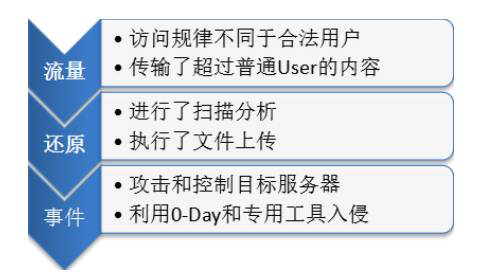

实际上,我们分析了国内外知名的安全事件,发现事后总是能够找到黑客渗透和窃密的蛛丝马迹,但为什么事前和事中就做不到呢?

一次成功的渗透和攻击过程,包含了复杂的信息搜集、攻击尝试、控制跳板、移动提权、信息回传过程。“智者千虑必有一失”,即使最聪明的天才也难免会留下可供防御者研究和分析的痕迹:

- 访问目的不同 → 页面访问规律,信息输入方式异于常人…

- 访问逻辑不同 → 数据包特征、网络行为特征存在差异…

- 访问结果不同 → 产生非必要的流量、导致目标系统异常…

传统的安全设备、软件和系统却无能为力,因为它们并不懂得这些违规和异常的意义和逻辑,只是单纯的依赖特征库匹配进行着机械式的拦截/放行判断,无法去有效判断敌人,防护也无从说起。

当然,这些痕迹若是给有经验的安全技术专家,很可能可以熟练地从海量信息中分析出来,但我们又不可能一直依靠专家24小时进行攻击分析。

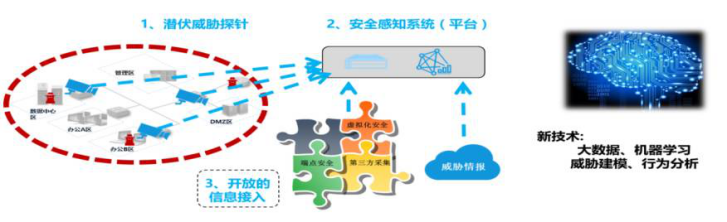

可见问题的关键在于,如何将技术保障系统的不眠不休与安全专家的分析能力结合起来。这一点,所有厂商都有了共同的认知,那就是基于大数据分析实现安全监测预警。

以安全大数据为基础,从全局视角提升对安全威胁的发现识别、理解分析、响应处置能力的一种方式,最终是为了决策与行动,是安全能力的落地。这就是安全态势感知。目前厂商普遍认为态势感知可以分为三个阶段:态势认知、态势理解和态势预测。

(1)态势认知是了解当前的状态,包括状态识别与确认(攻击发现),以及对态势认知所需信息来源和素材的质量评价。

(2)态势理解则包括了解攻击的影响、攻击者(对手)的行为和当前态势发生的原因及方式。简单可概括为:损害评估、行为分析(攻击行为的趋势与意图分析)和因果分析(包括溯源分析和取证分析)。

(3)态势预测则是对态势发展情况的预测评估,主要包括态势演化(态势跟踪)和影响评估(情境推演)。

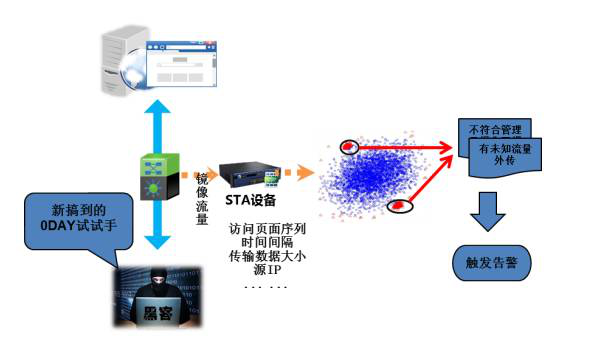

从一个小案例我们一起来看下安全态势感知的过程:

在这个过程中,安全态势感知平台进行了“感”“知”分析,通过深入分析合法用户和攻击者行为差异而产生的对潜伏威胁的检测和发现能力,帮助我们看清威胁,看见风险:

感:从网络通讯中发现异常,通过智能分析还原攻击行为

知:从攻击行为推测攻击意图和方法,完成损害评估和因果分析

态势感知能带来的价值

信服君认为,安全态势感知,遵循格物而致知的理念,推究分析安全事件的规律从而产生并具备对潜伏威胁的检测和发现能力,最终直观呈现安全现状及威胁。

通过深入采集网络中的原始流量和关键设备日志,对用户和实体行为进行分析、结合安全情报关联和威胁建模能力,深入研究攻击者行为逻辑,从而能够让系统识别和判断合法用户和恶意攻击者的行为,最终进行业务、威胁等可视化展示,解决安全不可知的问题,实现全天候全方位感知网络安全态势,让用户看清业务,看到威胁,看懂风险!

看清资产、看到威胁

知业务才能懂攻击:

智能识别信息资产和业务访问逻辑,从已知推未知

新业务上线时能快速发现,识别脱离IT管控的资产

实时监测资产和实体访问,发现违规和异常行为

https://www.aqku.com/security-law

APT等攻击检测,对攻击链全分析,从蛛丝马迹挖掘出攻击者

敏感信息失泄密,智能分析发现信息窃取和外泄行为

失陷资产和风险用户分析,定位已被控制和失陷的资产、以及可疑的内部攻击者,评估事件影响范围、攻击链条和因果关系

全网安全态势感知,可视化展示安全态势,辅助IT治理决策